E’ fuor di dubbio che il telefono IP migliore del mondo e con il design più elegante non verrebbe acquistato se non rispondesse alle aspettative aziendali in merito ai costi. In ambito B2B parliamo ovviamente di TCO (total cost of ownership) che include il costo di acquisto, installazione, gestione dei terminali e del ROI, il ritorno sugli investimenti. Chi progetta un telefono IP deve tener presente ognuno di questi aspetti. La pressione esercitata sulle aziende in termini di rispetto degli obiettivi finanziari rende peraltro il Direttore Finanziario una figura le cui esigenze risultano fondamentali, se si intende assicurare il successo di una linea di telefoni IP sul mercato.

E’ fuor di dubbio che il telefono IP migliore del mondo e con il design più elegante non verrebbe acquistato se non rispondesse alle aspettative aziendali in merito ai costi. In ambito B2B parliamo ovviamente di TCO (total cost of ownership) che include il costo di acquisto, installazione, gestione dei terminali e del ROI, il ritorno sugli investimenti. Chi progetta un telefono IP deve tener presente ognuno di questi aspetti. La pressione esercitata sulle aziende in termini di rispetto degli obiettivi finanziari rende peraltro il Direttore Finanziario una figura le cui esigenze risultano fondamentali, se si intende assicurare il successo di una linea di telefoni IP sul mercato.

Costo di acquisto

Sul mercato sono presenti centinaia di modelli di telefoni IP, con un prezzo che spazia da € 50 per telefoni di base a fino a € 1000, per i terminali criptati, usati a livello governativo.

I softphone sono i telefoni IP più semplici e più economici, molti sono addirittura disponibili gratuitamente. Si tratta di software specializzati installati direttamente su PC, laptop o smartphone. La presenza di una cornetta non è necessaria ma, per comodità dell’utente e per una migliore qualità vocale, i softphone vengono impiegati con headset di buona qualità o con telefoni USB.

Tra i telefoni IP di fascia bassa si trovano terminali con una dotazione funzionale minimale. Le caratteristiche standard includono l’inoltro dell’ID del chiamante, una limitata capacità di condurre conferenze telefoniche e tasti per la composizione rapida. Salendo di prezzo si guadagna in funzionalità e migliora la qualità audio, si dispone di funzioni aggiuntive, come viva-voce, ampie funzionalità per le conferenze, cronologia delle chiamate, tasti funzione programmabili e supporto di filtri audio lato software.

Con l’aumentare del prezzo si acquisiscono caratteristiche avanzate come il supporto per la segreteria telefonica e le opzioni CTI. Si guadagnano inoltre nuove opzioni di connettività, che permettono di passare da terminali IP con porta Ethernet ad altri con connessione tramite WiFi e Gigabit Ethernet, più porte USB e perfino Bluetooth.

Al vertice della gamma, tralasciando i telefoni specializzati come i già menzionati terminali criptati, troviamo complessi telefoni professionali dotati di un’altissima qualità audio e in grado di eliminare i rumori, il che li rende ideali per luoghi affollati e uffici rumorosi. Alcuni sono dotati di opzioni personalizzabili per l’integrazione nei processi aziendali e di display a colori con minibrowser.

Ogni utente, in base al proprio ruolo, ha esigenze individuali e ricerca funzionalità differenti per il proprio telefono IP. Un dirigente potrebbe desiderare il telefono IP più recente, mentre una centralinista potrebbe essere interessata soltanto al numero di chiamate effettuabili contemporaneamente. Molti utenti richiedono funzioni standard come la messa in attesa, il trasferimento di chiamata, il parcheggio della chiamata e il conferencing. Ciò che influisce maggiormente sul costo del telefono IP è però la presenza di un viva-voce di alta qualità, di un grande display e di tastierino estensibile.

Per selezionare il telefono IP adatto è quindi necessario prendere in esame una gran varietà di apparecchi e costi, oltre che il grado di integrabilità dei telefoni nei processi aziendali. Valutare quale tipo di telefono si adatti maggiormente alla propria realtà, permetterà all’azienda di risparmiare denaro a lungo termine. Fondamentale è che il prezzo rifletta l’importanza di determinate funzionalità per il business.

Costi di implementazione

La telefonia VoIP in modalità “hosted” viene adottata sempre più spesso, al fine di evitare costi eccessivi ed un incremento della complessità della rete dovuta all’installazione dell’infrastruttura per la telefonia in loco. Gli utenti vi ricorrono soddisfatti di poter predire i costi in cui incorreranno con largo anticipo. Per il produttore di telefoni IP ciò implica esclusivamente che non è più l’utente finale a richiedere terminali facili da installare ma piuttosto il carrier, l’esigenza persiste. I costi d’installazione e configurazione oltre che di formazione per la fruizione di soluzioni IP variano molto da vendor a vendor e anche da installazione a installazione. Il numero di persone necessarie per l’implementazione delle configurazioni da remoto e la complessità dell’installazione del server/PBX andranno, ad esempio, ad influenzare i costi.

L’Auto Provisioning può essere utile per ridurre i costi d’implementazione, in quanto trasmette ai telefoni tutti i parametri di configurazione generali e specifici e gestisce l’esecuzione del firmware. Tali applicazioni consentono alla clientela aziendale e ai service provider di ridurre i costi grazie alla configurazione automatica da remoto ed alla gestione ininterrotta del telefono IP.

L’applicazione per l’Auto Provisioning di Snom consente di amministrare un numero illimitato di telefoni Snom da remoto (configurazione e assistenza tecnica), in questo modo sarà possibile collegare il telefono IP Snom alla rete locale e avviarlo senza bisogno di una precedente configurazione.

I telefoni IP possono essere configurati manualmente o, in modo molto più semplice ed immediato, utilizzando la funzione di configurazione automatica plug and play. Il telefono si configura da sé scaricando un file di configurazione generato dal centralino prodotto da partner tecnologici o dal DHCP del telefono stesso. Il responsabile dell’installazione dovrà semplicemente approvare la registrazione dell’apparecchio e assegnargli un numero interno. Il server invierà un link con il file per il provisioning al telefono. Una volta ricevuto il link, la configurazione avverrà al volo e il terminale sarà pronto per l’utilizzo. In caso di aggiornamenti del firmware, è sufficiente riavviare il telefono.

Per tenere sotto controllo i costi di ogni soluzione IP a lungo termine è quindi fondamentare selezionare telefoni progettati per provisioning da remoto.

Costi di gestione

E’ stato scritto molto riguardo al costo totale di piattaforme per la telefonia IP. E’ difficile stabilire i costi gestionali in dettaglio senza essersi prima imbattuti in essi, ma solitamente tendono ad essere più alti durante i primi due anni di utilizzo di una nuova tecnologia. Una volta acquisita la competenza necessaria i costi di gestione calano, in media, del 20%. Senza l’installazione di soluzioni che ne assicurino l’amministrazione da remoto, è molto facile per un’azienda investire tutti quanto invece risparmiato con la migrazione alla telefonia IP in gestione e monitoraggio della nuova piattaforma telefonica.

L’interfaccia grafica di un centralino IP o server per la telefonia IP è molto più fruibile rispetto a quelle dei PBX tradizionali, facilitando variazioni e integrazioni. Dal momento che i telefoni sono basati sul protocollo IP e quindi del tutto simili ai PC, si ricollegano immediatamente al server PBX anche quando vengono spostati da una porta di rete ad un’altra.

Ciò rende possibile un risparmio considerevole rispetto a situazioni in cui il semplice spostamento del telefono necessitava di modifiche nel cablaggio e quindi di un installatore telefonico a pagamento. Tuttavia, se il telefono IP viene spostato ad una sede remota dove è necessaria una configurazione locale a posteriore di un reset, è possibile incorrere in costi. Il modo migliore per tenere sotto controllo questi costi è selezionare da un lato un terminale con gestione e configurazione remota e dall’altro optare per un vendor che non rilasci un numero eccessivo di aggiornamenti del firmware, che richiedono un reset e la riconfigurazione del telefono.

La raccomandazione é di mantenere bassi i costi operativi assicurando che l’interfaccia del terminale consenta agli utenti remoti di simulare l’uso del tastierino del telefono e le funzioni speciali dello stesso.

Il ROI dei telefoni IP

L’idea di passare alla telefonia IP solamente per il risparmio sta lentamente scomparendo, anche se non ancora del tutto. Durante i primi anni del VoIP le aziende necessitavano di un ritorno sugli investimenti (ROI) per giustificare la sostituzione di apparecchiature collaudate con nuove tecnologie. Ora le aziende si trovano già nella fase di sostituzione delle soluzioni di telefonia tradizionali, perciò il ROI perde importanza e ci si focalizza su altri vantaggi, come funzioni semplificate, maggiore produttività e applicazioni collaborative integrate voce/dati/video.

Per essere chiari, il netto risparmio conseguito nei primi due anni di impiego può essere facilmente intaccato se il telefono IP non è quello adatto e deve essere sostituito, a causa della scelta di un modello non adeguato alle esigenze e all’effettivo utilizzo.

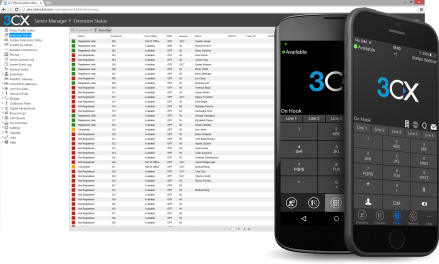

Le conversazioni con i diversi fornitori hanno presto evidenziato che una soluzione VoIP con l’hardware appropriato sarebbe stata la variante che meglio avrebbe soddisfatto le esigenze del cliente. Christian Tanzer di Berl EDV trovò nel connubio tra 3CX (centralino IP software basato su Windows), Beronet (produttore di appliance e gateways per la telefonia VoIP) e Netplanet (provider SIP certificato da 3CX) una combinazione che corrispondeva in modo ottimale alle aspettative del cliente.

Le conversazioni con i diversi fornitori hanno presto evidenziato che una soluzione VoIP con l’hardware appropriato sarebbe stata la variante che meglio avrebbe soddisfatto le esigenze del cliente. Christian Tanzer di Berl EDV trovò nel connubio tra 3CX (centralino IP software basato su Windows), Beronet (produttore di appliance e gateways per la telefonia VoIP) e Netplanet (provider SIP certificato da 3CX) una combinazione che corrispondeva in modo ottimale alle aspettative del cliente. Il centralino IP 3CX Professional è stato installato sull’appliance Beronet, che oltre ad un PC di categoria industriale privo di ventole presenta un gateway SIP che può essere equipaggiato con diversi moduli. In questo caso il dispositivo è stato dotato di un modulo per la gestione della linea analogica e di un modulo GSM. Le chiamate vengono condotte primariamente tramite SIP, garantendo un risparmio sui canoni mensili e i benefici di una tecnologia a prova di futuro. Qualora la linea SIP dovesse essere indisponibile per qualsiasi motivo, gli operatori possono sempre telefonare attraverso la normale linea analogica fornita da Telekom.

Il centralino IP 3CX Professional è stato installato sull’appliance Beronet, che oltre ad un PC di categoria industriale privo di ventole presenta un gateway SIP che può essere equipaggiato con diversi moduli. In questo caso il dispositivo è stato dotato di un modulo per la gestione della linea analogica e di un modulo GSM. Le chiamate vengono condotte primariamente tramite SIP, garantendo un risparmio sui canoni mensili e i benefici di una tecnologia a prova di futuro. Qualora la linea SIP dovesse essere indisponibile per qualsiasi motivo, gli operatori possono sempre telefonare attraverso la normale linea analogica fornita da Telekom.