![]() Tra chi riceve intimazioni di pagamento di ingenti importi pena il veder crollare il proprio sito sotto una moltitudine di attacchi DDoS, chi apre un google alert e scopre di essere l’obiettivo del prossimo attacco da parte degli hacktivist e chi invece riscontra che il framework applicativo su cui poggia il proprio sito è un colabrodo e che ci vorranno mesi per rimuovere tutte le vulnerabilità, si stima che il 74% di tutte le organizzazioni, pubbliche o private, a livello globale sia stato vittima almeno una volta di un attacco e che alcuni siti a traffico elevato subiscano fino a 26 tentativi di attacco al minuto. Cosa fare quando l’incubo peggiore si tramuta in realtà?

Tra chi riceve intimazioni di pagamento di ingenti importi pena il veder crollare il proprio sito sotto una moltitudine di attacchi DDoS, chi apre un google alert e scopre di essere l’obiettivo del prossimo attacco da parte degli hacktivist e chi invece riscontra che il framework applicativo su cui poggia il proprio sito è un colabrodo e che ci vorranno mesi per rimuovere tutte le vulnerabilità, si stima che il 74% di tutte le organizzazioni, pubbliche o private, a livello globale sia stato vittima almeno una volta di un attacco e che alcuni siti a traffico elevato subiscano fino a 26 tentativi di attacco al minuto. Cosa fare quando l’incubo peggiore si tramuta in realtà?

Milano / Rozzano – Sebbene gli attacchi condotti via web non siano una novità, è innegabile che essi evolvano nel tempo. L’industrializzazione del cybercrime ha visto tecniche di attacco articolate, tra cui cross site scripting, directory traversal, remote file inclusion (RFI), local file inclusion (LFI), cross-site request forgery, attacchi DDoS e varianti scavalcare il tipico attacco frontale ai danni di aziende pubbliche e private di qualsiasi dimensione e tipo. L’intento è noto a chiunque: carpire dati riservati da rivendere al mercato nero o utilizzare a scopo fraudolento, mettere in ginocchio server web o modificarne i contenuti o per motivi politici o per frodare gli ignari utenti. Le modalità di un attacco web variano drasticamente in base a chi lo conduce. Uno script kiddie che attacca un sito e-commerce per trafugare i dati delle carte di credito utilizza strumenti e tecniche ben diverse da un gruppo di hacktivists intento a mettere in ginocchio il sito di una banca tra le Fortune 50. Peraltro gli stessi strumenti impiegati subiscono numerose variazioni nel tempo: gli hacker ne creano costantemente di nuovi per aggirare i sistemi di identificazione delle signature lasciando con un palmo di naso chi sviluppa le applicazioni. Ne consegue che anche le modalità di contrasto di un attacco dovranno essere flessibili. Indipendentemente dalla motivazione dell’attacco infatti, gli hacker mirano in genere a siti che ritengono potenzialmente vulnerabili. Una volta esaurito il portafoglio di tecniche di attacco, passeranno alla prossima vittima. Le organizzazioni possono rendere i propri siti verosimilmente impenetrabili agli attacchi, implementando difese inviolabili tra cui il blocco degli attacchi in tempo reale, misure anti-automatizzazione, elasticità di banda multi-gigabit e protezione delle sessioni, con la speranza che gli hacker abbandonino rapidamente l’impresa.

In base alle numerose interviste condotte con un ampio pool di esperti di sicurezza in prima linea nella guerra contro il cybercrime, con consulenti che aiutano quotidianamente le aziende a prepararsi a contrastare attacchi informatici, oltre che con professionisti della sicurezza che hanno letteralmente sprangato i propri siti per proteggersi da eventuali attacchi, Imperva Inc. (NYSE: IMPV) pioniere del terzo pilastro della sicurezza IT e produttore leader di soluzioni che colmano le lacune dei sistemi di sicurezza tradizionali proteggendo direttamente applicazioni critiche e dati sensibili in data center fisici e virtualizzati, ha prodotto una comoda “guida per la sopravvivenza” agli attacchi web, condotti oggi nel 75% dei casi ai danni delle applicazioni su cui poggiano i siti stessi (cfr. Gartner Research). Nello specifico degli attacchi DDoS ad esempio, questi non si limitano più a “mandare in tilt” un server inondandolo con miliardi di pacchetti TCP o UDP e picchi di traffico di fino a 300 Gbps, ma sfruttano a tale scopo proprio le vulnerabilità delle applicazioni o del database integrato nel sito. A fronte di campagne di attacco continue, vale la pena di prepararsi in modo da respingere con successo tali attacchi.

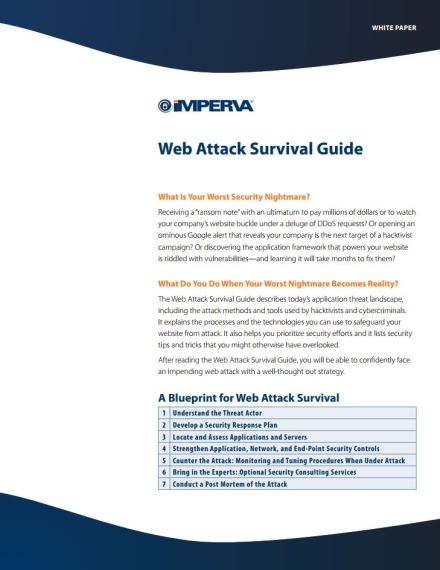

La guida alla sopravvivenza contro gli attacchi web, reperibile su https://www.imperva.com/lg/lgg.asp?pid=329 non si limita a trattare le metodologie di attacco e gli strumenti impiegati da hacktivists e cybercriminali, bensì illustra processi, tecnologie ed esempi di configurazione delle policy impiegabili al fine di salvaguardare il proprio sito da eventuali attacchi e rappresenta un punto di partenza concreto per la corretta prioritizzazione delle misure di sicurezza da adottare, facendo luce su aspetti di norma poco considerati, tra cui:

L’origine delle minacce

Che la minaccia provenga da un gruppo di hacktivists (p.es. Anonymous o similari), da uno script kiddie o da cybercriminali organizzati, sarebbe auspicabile compiere ricerche sulle rispettive tecniche di attacco e sugli strumenti che impiegano. Mentre monitorare le attività degli hacktivists è relativamente semplice, poiché pubblicizzano modalità e strumenti impiegati sui social e tramite forum, profilare le attività del crimine organizzato risulta più difficile. In questo caso l’opzione migliore è condividere con i vostri colleghi eventuali fonti di attacchi subiti, come le relative tecniche e gli strumenti adottati dai criminali, oppure consultare regolarmente i rapporti di “Hacker Intelligence” ed eventuali ricerche sulla sicurezza pertinenti al vostro settore di mercato.

Una corretta pianificazione

Oltre a definire un team di esperti di sicurezza che si renda disponibile h24 in caso di emergenza, si raccomanda di raccogliere informazioni salienti sulla propria rete e sui propri server, inclusi gli indirizzi IP dei server (web / database) e delle appliance di rete (router / firewall) in uso, come quelli relativi all’infrastruttura di backup in caso di disaster recovery. E’ altresì opportuno produrre diagrammi che illustrino l’architettura di rete dei data center a rischio, oppure – qualora questi esistano – tenerli sempre aggiornati. Ovviamente tali informazioni vanno condivise solo tra gli addetti ai lavori, evitando l’invio per email o l’archiviazione delle informazioni su un file server accessibile a qualsivoglia impiegato. Nel contempo è necessario evangelizzare gli utenti aziendali in merito all’uso di password sicure, al phishing e al social engineering.

L’esatta localizzazione e identificazione di server, applicazioni e database

Nonostante un’accurata documentazione a volte sfuggono server isolati, implementati magari su piattaforme cloud dal reparto di ricerca e sviluppo per testare nuove applicazioni o nuovi database, oppure applicazioni installate senza previa autorizzazione sul client di qualche utente. Senza una verifica approfondita e una classificazione certa della località e della tipologia di tutti i server e delle applicazioni effettivamente in uso, la valutazione dei rischi non sarà completa e non consentirà agli amministratori di sistema di focalizzare i propri sforzi sulle aree realmente compromesse. Inoltre è necessario identificare e mettere in sicurezza i database che contengono dati sensibili tra cui informazioni personali, dati sanitari, numeri di carte di credito o proprietà intellettuali e definire quali applicazioni sono essenziali per il successo aziendale. Anche qualora il sito non dovesse contenere informazioni sensibili o essere direttamente collegato al vostro ERP, è comunque passibile di attacchi sia per la maggiore visibilità pubblica sia perché comunque è una potenziale porta d’accesso alle risorse di rete.

I giusti strumenti per proteggersi

Una volta analizzate e rimosse le vulnerabilità di server e applicazioni, è il caso di potenziare le proprie difese. Per sventare un attacco è necessario applicare policy di sicurezza più rigide per applicazioni, server e reti. A tale scopo si raccomanda l’applicazione di policy di Intrusion Prevention stringenti attraverso adeguati firewall perimetrali, l’installazione di moderne soluzioni antivirus e l’aggiornamento costante delle rispettive definizioni sia sui client sia sui server. Qualora si impieghi un database firewall, sarebbe opportuno configurarlo in modo che lo stesso applichi virtualmente le patch ai database non patchati. Il database firewall sarà anche in grado di bloccare eventuali query non autorizzate al database.

Qualora la vostra organizzazione disponga di un sito che interagisce con i vostri clienti e partner o integra applicazioni extranet dislocate nel cloud, è necessario assicurarsi che esso sia protetto da un Web Application Firewall. Esistono diverse soluzioni per salvaguardare applicazioni in hosting, erogate in modalità SaaS ad esempio. I Web Application Firewall di ultima generazione identificano le richieste provenienti dai i più comuni strumenti di verifica delle vulnerabilità e hacking dei siti, tra cui Nikto, Paros e Nessus. Queste soluzioni sono altresì in grado di bloccare eventuali scanner di siti in base alla frequenza delle violazioni di sicurezza in un dato lasso di tempo. Per evitare che eventuali criminali identifichino vulnerabilità sul vostro sito è opportuno configurare il WAF in modo da bloccare tali scanner e/o applicazioni esplorative.

Infine, per ridurre il rischio di downtime, è necessario implementare policy specifiche, illustrate nel dettaglio nella “guida alla sopravvivenza”, prima che l’attacco abbia luogo. Tali policy andranno attivate immediatamente e adattate qualora si subisca un attacco. E’ anche opportuno far sì che tutti i device preposti alla sicurezza dell’infrastruttura IT e dei dati siano gestibili tramite una rete alternativa out-of-band, evitando l’irreperibilità dei device quando ne avrete assoluta necessità, ossia durante un attacco DDoS.

Procedure di monitoraggio e tuning in caso di attacco

Quanto elencato in precedenza fa capo alle misure preventive, ma cosa fare per contrastare un attacco in corso? Indubbiamente il team di esperti precedentemente determinato dovrà monitorare e gestire l’attacco sulla base di quanto riportato in primis dal web application firewall e in secondo luogo dagli altri baluardi di sicurezza posti all’interno dell’infrastruttura, al fine di adattare le policy precedentemente generate in modo opportuno e consono al tipo di attacco subito.

Una volta terminato l’attacco, oltre a tirare un respiro di sollievo è assolutamente prioritario effettuare un’analisi dettagliata della situazione in termini di eventuali danni o di successi riscontrati nelle attività di contrasto dell’attacco, con l’intento di perfezionare strumenti e misure per la messa in sicurezza della propria infrastruttura e dei dati che essa ospita. A tale scopo è utile verificare sui social se c’è qualche traccia dell’attacco sferrato e/o se sono state pubblicate informazioni sugli strumenti utilizzati, ad esempio gli hacktivists comunicano con la sigla “#TangoDown” l’avvenuto crash del o dei server a cui miravano rendendo note su appositi forum le modalità di attacco.